ASSET SURFACE

Il modulo Asset Surface di Lucy analizza e mappa in tempo reale la superficie digitale della tua azienda, individuando asset esposti e vulnerabilità critiche. Un controllo continuo per proteggere ciò che è visibile online.

Il modulo Asset Surface di Lucy analizza e mappa in tempo reale la superficie digitale della tua azienda, individuando asset esposti e vulnerabilità critiche. Un controllo continuo per proteggere ciò che è visibile online.

Nel mondo iperconnesso di oggi, ogni componente esposto online della tua infrastruttura aziendale rappresenta un potenziale punto d’ingresso per attacchi informatici. Il modulo Asset Surface di Lucy è progettato per identificare, catalogare e monitorare costantemente la tua superficie di attacco digitale, fornendo una visibilità completa e sempre aggiornata su asset, vulnerabilità e aree di rischio.

Grazie a una combinazione avanzata di fonti OSINT, algoritmi proprietari e intelligenza artificiale, Lucy ti permette di vedere ciò che i cyber criminali possono vedere e di intervenire prima che lo facciano loro.

Ogni organizzazione moderna si affida a un ecosistema digitale fatto di siti web, infrastrutture cloud, domini e servizi online. Ma quanti di questi asset sono davvero conosciuti e sotto controllo? Il modulo Asset Surface di Lucy nasce proprio per rispondere a questa esigenza: offrire una visione chiara, aggiornata e continua di tutto ciò che è esposto online e potenzialmente vulnerabile.

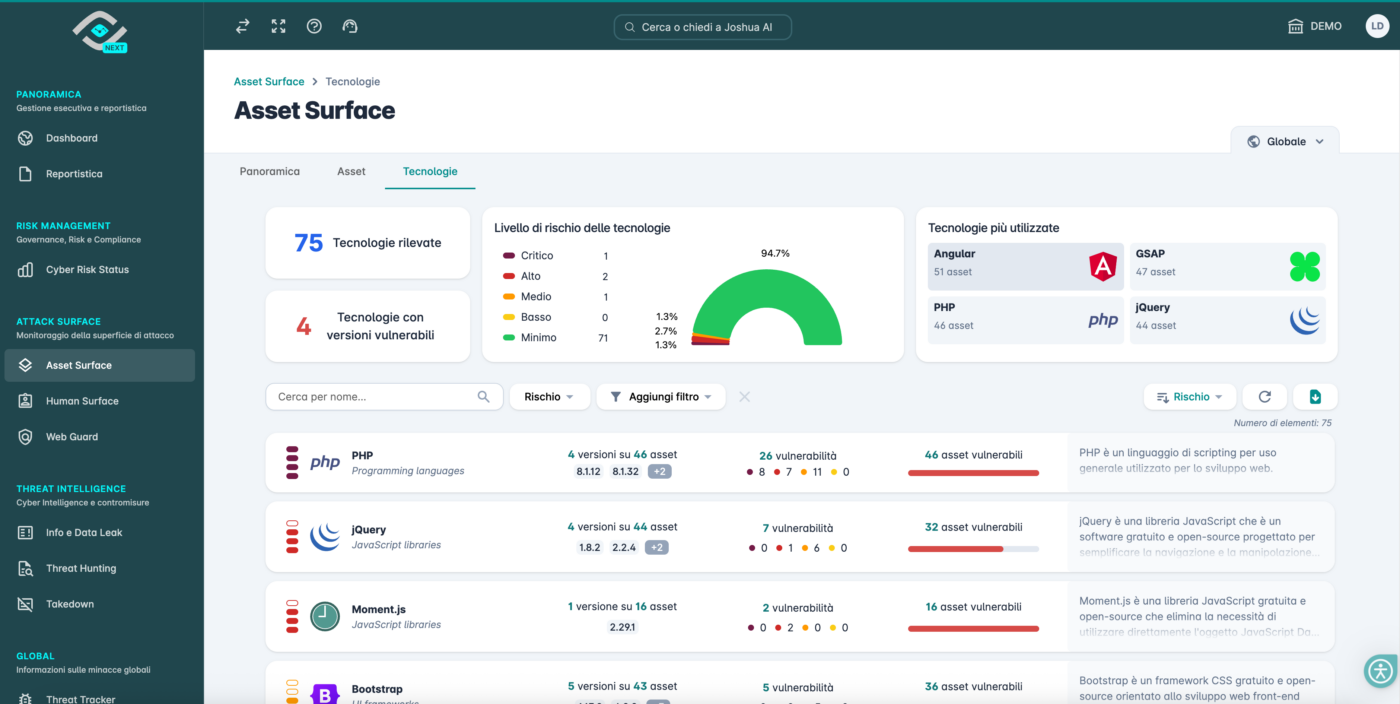

Grazie a tecnologie OSINT avanzate e ad algoritmi proprietari, Lucy rileva in autonomia gli asset appartenenti a un’organizzazione, anche quelli dimenticati, non ufficialmente censiti o abbandonati. Ogni risorsa viene analizzata e arricchita di informazioni tecniche fondamentali, così da offrire un inventario sempre aggiornato del perimetro digitale, pronto a evidenziare i punti di debolezza prima che possano essere sfruttati da attori malevoli.

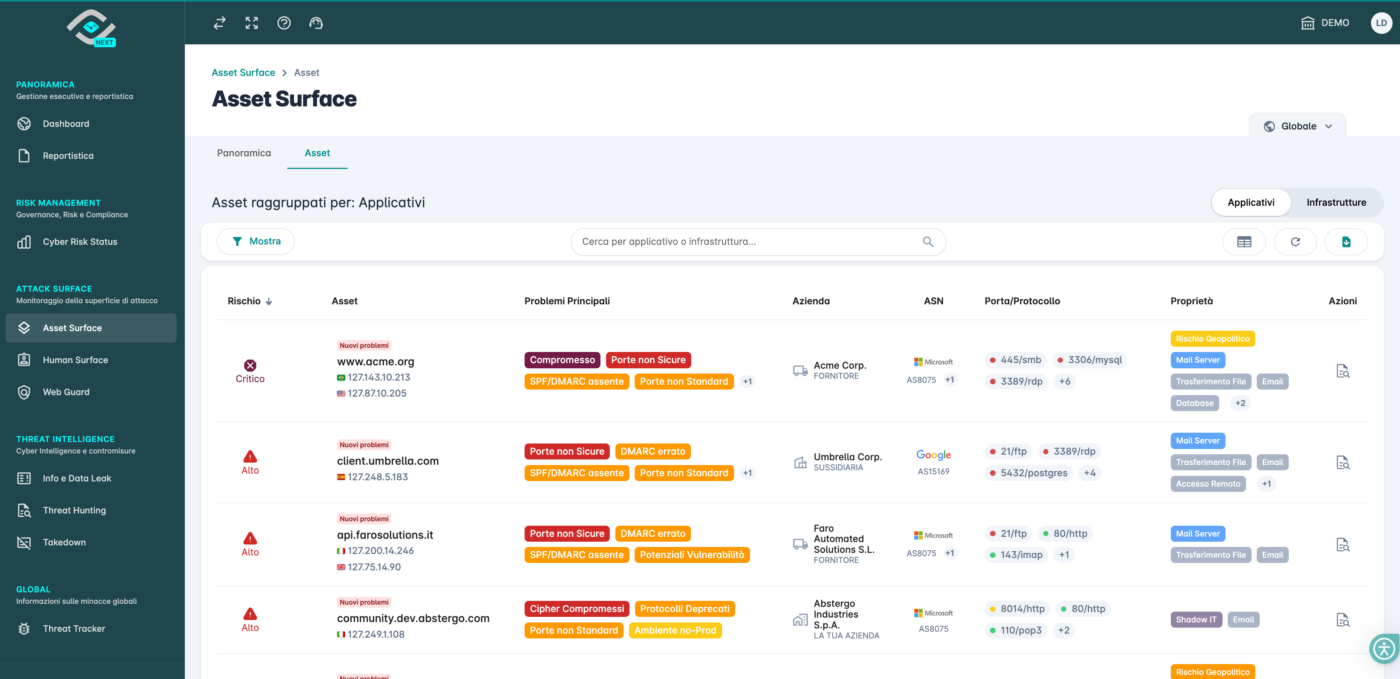

Asset Surface non si limita a mostrare un elenco di IP o domini: va oltre, trasformando ogni rilevazione in un’occasione per migliorare la sicurezza. Ogni asset viene sottoposto a un’analisi tecnica approfondita che valuta la presenza di vulnerabilità critiche, configurazioni errate, certificati scaduti, porte aperte o protocolli obsoleti. Il sistema interpreta questi segnali e li trasforma in indicatori di rischio tangibili, permettendo di capire dove intervenire e con quale priorità.

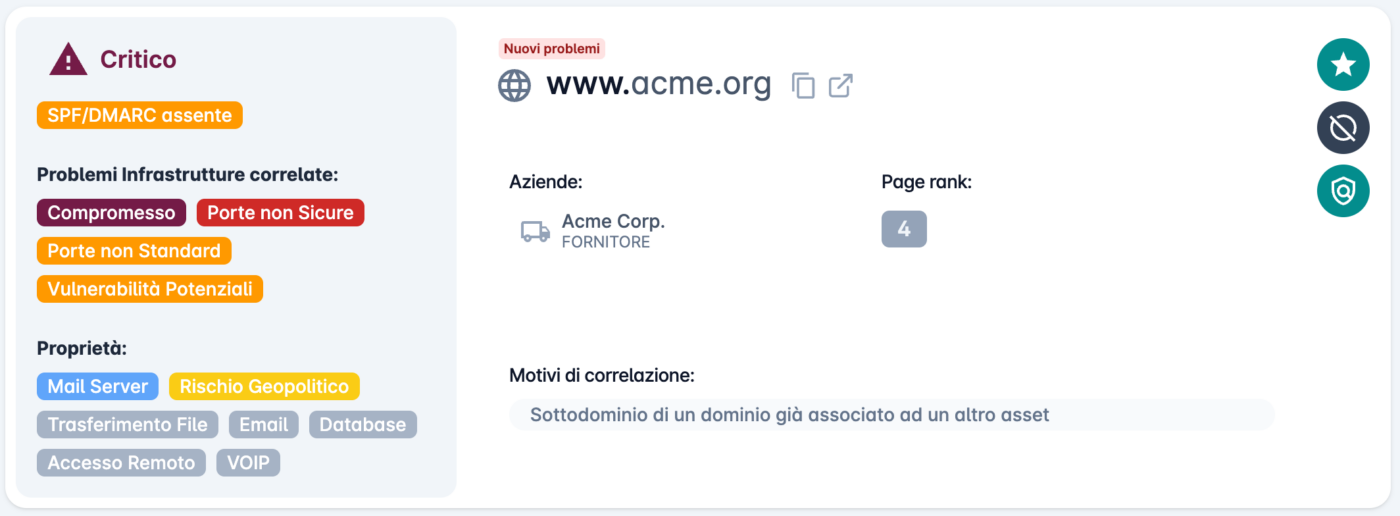

Tutto avviene senza l’uso di tecniche invasive: Lucy opera come farebbe un esperto analista da remoto, raccogliendo dati da fonti pubbliche in modo discreto e conforme alle normative. E non si ferma ai dati tecnici: ogni asset viene arricchito con informazioni contestuali, come la localizzazione geografica o l’eventuale appartenenza a Paesi considerati ad alto rischio geopolitico.

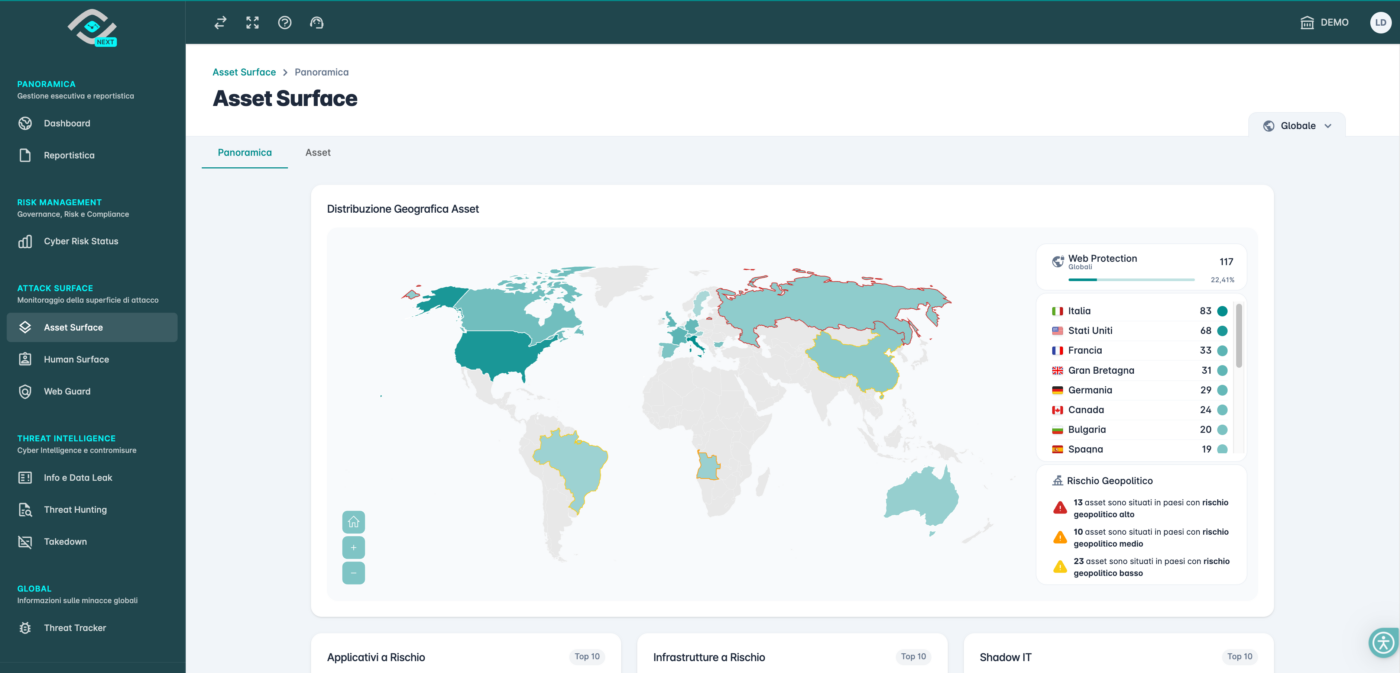

Ciascun asset rilevato viene geolocalizzato, mappato in base agli indirizzi Internet pubblici e caratterizzato con tutte le informazioni disponibili, che contribuiscono a determinarne il rischio cyber potenziale. Particolare rilievo è dato alle vulnerabilità potenziali introdotte dall’esposizione di tali asset, con l’approfondimento su Common Vulnerabilities and Exposures (CVE) con relative descrizioni, severity e scoring (CVSS). L’effettiva compromissione dell’asset viene verificata e prontamente segnalata accedendo al database degli Indicatori di Compromissione (IOC).

✓ Rilevazione automatica degli asset digitali pubblici, tra cui domini, sottodomini, indirizzi IP, server, web application, certificati TLS e infrastrutture correlate. Riconoscimento automatico di CDN e WAF.

✓ Classificazione e analisi dei problemi principali associati agli asset, come vulnerabilità critiche, configurazioni errate, porte aperte non sicure, protocolli deprecati, certificati scaduti, SPF/DMARC mancanti o errati.

✓ Attribuzione del livello di rischio (Basso, Medio, Alto, Critico) per ciascun asset sulla base delle problematiche rilevate.

✓ Riduzione dei falsi positivi: Il sistema esegue controlli attivi sui dati OSINT per assicurare la reale presenza delle problematiche.

✓ Identificazione dello Shadow IT, con segnalazione di asset non gestiti, ambienti di test esposti e risorse dimenticate.

✓ Geolocalizzazione degli asset e calcolo del rischio geopolitico in base al Paese di appartenenza.

✓ Personalizzazione del perimetro: possibilità di aggiungere o escludere manualmente asset dal monitoraggio.

Adottare Asset Surface significa compiere un passo deciso verso un approccio più maturo, consapevole e proattivo alla gestione del rischio digitale. L’azienda guadagna una visibilità completa e affidabile sul proprio perimetro online, riduce le esposizioni inconsapevoli e può intervenire con maggiore tempestività su ciò che conta davvero.

Il risultato è una maggiore capacità decisionale per il management, meno sorprese per il team tecnico, e un vantaggio concreto in termini di protezione, governance e conformità. In un contesto dove la sicurezza si gioca sempre più sul campo della prevenzione, conoscere è il primo vero atto di difesa.