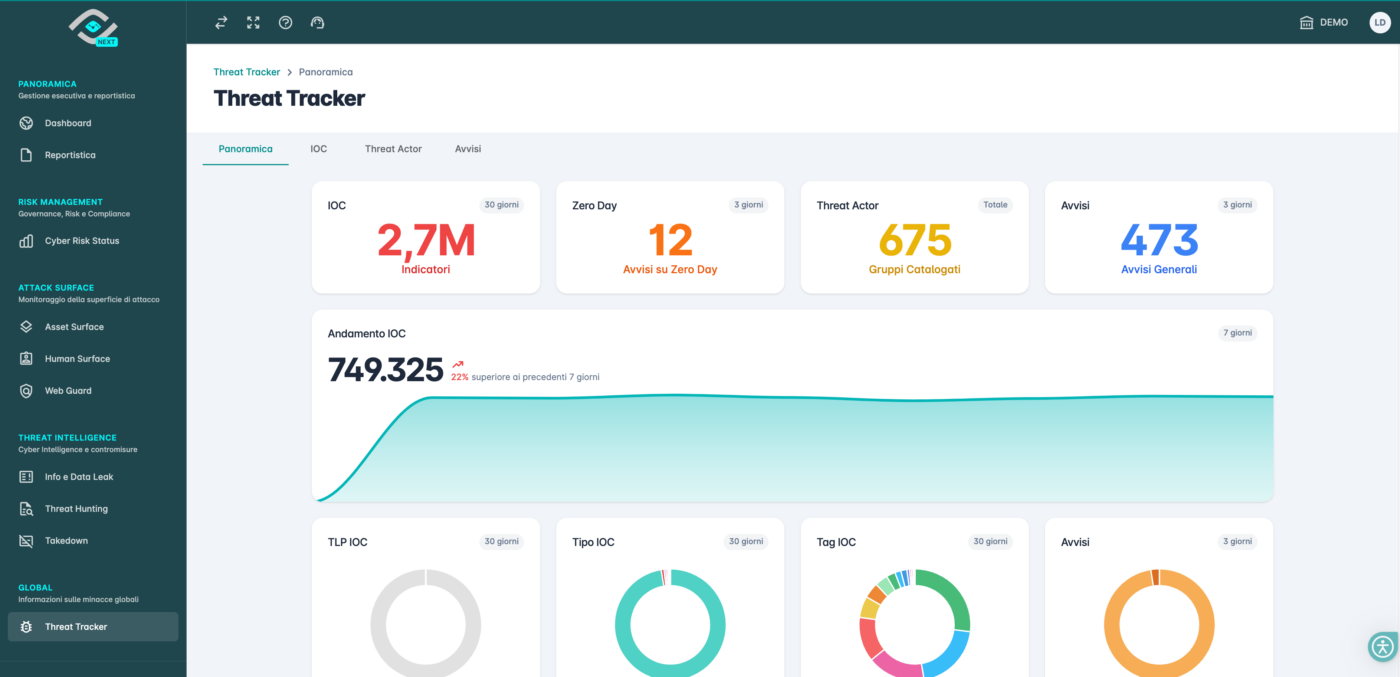

Threat Tracker

Threat Tracker monitora in tempo reale le principali minacce cyber a livello globale, fornendo alert, IOC, trend e insight utili per anticipare rischi emergenti e rafforzare la propria difesa.

Il modulo Threat Tracker fornisce una vista aggiornata e strategica sul panorama delle minacce informatiche globali, aiutando le organizzazioni a restare sempre un passo avanti rispetto ai rischi emergenti. Attraverso il monitoraggio continuo di fonti OSINT, dark web, feed di intelligence e community di sicurezza, il sistema raccoglie, analizza e correla informazioni su nuovi malware, vulnerabilità zero-day, campagne di attacco attive, gruppi APT, tattiche e tecniche utilizzate dai cyber criminali.

Le minacce vengono classificate per tipologia, ambito geografico, settore di riferimento e impatto potenziale. Ogni evento è corredato da schede informative, indicatori di compromissione (IoC), dettagli tecnici e suggerimenti di mitigazione. Il tutto è consultabile tramite dashboard intuitive e filtri dinamici.

Indicatori di Compromissione

La soluzione è basata sullo standard internazionale FIRST, che prevede la classificazione delle informazioni secondo il seguente schema:

Red

Informazione diretta alla sola organizzazione finale ricevente; risulta, pertanto, vietata la condivisione con entità esterne

Green

Informazione che può essere condivisa solo con la propria community e con entità esterne

Amber

Informazione diretta all’interlocutore specifico; può essere condivisa all’interno e con entità esterne connesse che ne hanno necessità

White

Informazione che può essere resa di pubblico dominio

Uno degli aspetti più potenti del modulo Threat Tracker è la sua capacità di fornire Indicatori di Compromissione (IOC) aggiornati, affidabili e subito utilizzabili. Ogni minaccia rilevata viene accompagnata da una serie di IOC tecnici — come indirizzi IP, URL, domini, hash di file, nomi di processo e pattern comportamentali — che permettono ai team di sicurezza di rilevare o bloccare direttamente attività malevole all’interno dei propri sistemi.

Questi indicatori non sono generici o estratti da fonti automatizzate senza filtro: Joshua seleziona e valida ogni IOC grazie a un processo di intelligence che unisce fonti pubbliche, community specializzate e feed professionali, filtrandoli per pertinenza e affidabilità. Inoltre, gli IOC vengono arricchiti con contesto descrittivo: a quale attore della minaccia sono collegati, in quale campagna sono stati usati, con quale tecnica, e in che settori si stanno diffondendo.

Questa funzione consente di trasformare la threat intelligence in azione immediata, integrando gli IOC nei sistemi di difesa esistenti (SIEM, firewall, EDR, IDS) o usandoli per rafforzare le attività di monitoraggio e risposta. In pratica, Threat Tracker non solo ti dice cosa succede nel mondo, ma ti offre anche gli strumenti concreti per proteggere la tua azienda, qui e ora.

Le sorgenti principali di tali indicatori sono le seguenti:

CLOSINT

Monitoraggio costante delle minacce rilevate da parte del CSIRT di Almaviva

OSINT

Informazioni provenienti da fonti aperte verificate e certificate come attendibili

Automazioni

Feedback da parte di tecnologie automatizzate dedicate alla ricerca e alla validazione di IOC

Partnership

Informazioni provenienti da fonti selezionate con le quali esiste una partnership

Blacklist

Informazioni pubbliche relative a liste reputazionali di IP, Black List e output di sandbox

Threat Hunting

Risultati provenienti da attività continue di ricerca approfondita da parte di analisti specializzati

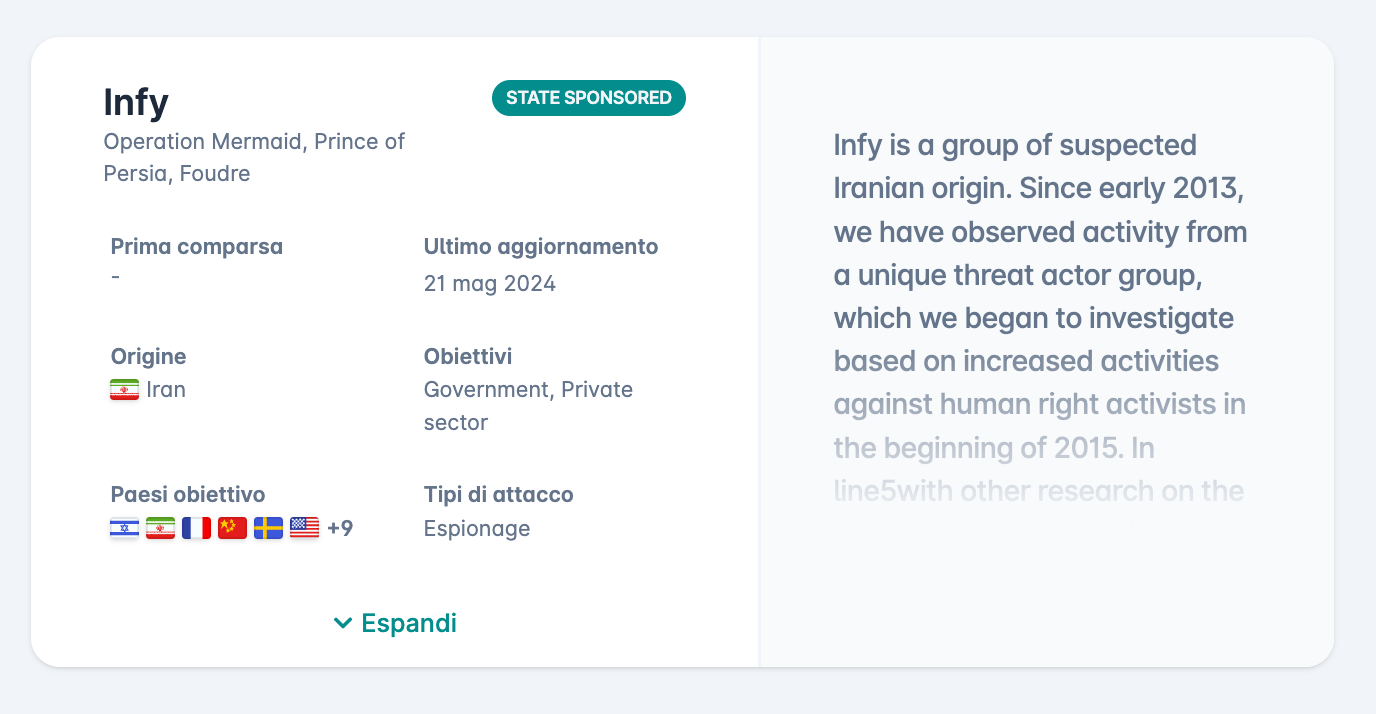

Threat Actor e avvisi

A completamento delle informazioni sugli IOC, il modulo Threat Tracker ti consente di accedere anche ad un elenco completo dei principali attori malevoli in attività sullo scenario nazionale e internazionale.

La sezione Threat Actor ti permette di conoscere in dettaglio i gruppi di attacco più attivi a livello globale, incluse le loro tecniche, obiettivi, aree geografiche e settori colpiti. Ogni attore è accompagnato da una scheda informativa aggiornata, con riferimenti alle campagne note, TTP (tattiche, tecniche e procedure), indicatori di compromissione associati e collegamenti con vulnerabilità sfruttate. Questa visibilità consente di comprendere meglio chi potrebbe colpire la tua organizzazione, anticipando i movimenti degli avversari e adattando la tua strategia difensiva di conseguenza.

La sezione Avvisi ti tiene sempre aggiornato sulle minacce che contano davvero per la tua organizzazione. Ricevi segnalazioni mirate su vulnerabilità critiche, attacchi in corso e campagne attive, con informazioni filtrabili per settore, area geografica e impatto. È lo strumento ideale per chi vuole anticipare i rischi, adattare rapidamente le difese e prendere decisioni informate prima che le minacce diventino problemi reali.

Fonti

specializzate

Le fonti indicate nella sezione avvisi sono esclusivamente relative alla CyberSecurity.

Notifiche

puntuali

Scegli tu su cosa essere notificato e con quale frequenza. Al resto penserà Joshua.