THREAT HUNTING

Con Threat Hunting, un team di analisti specializzati esplora il tuo perimetro digitale alla ricerca di indizi nascosti, andando oltre gli automatismi per identificare minacce sofisticate.

Con Threat Hunting, un team di analisti specializzati esplora il tuo perimetro digitale alla ricerca di indizi nascosti, andando oltre gli automatismi per identificare minacce sofisticate.

Il modulo Threat Hunting di Lucy è progettato per identificare proattivamente minacce avanzate e comportamenti anomali che sfuggono ai sistemi di difesa automatizzati. A differenza dei controlli standard basati su regole predefinite o segnalazioni automatiche, questa funzione si affida all’esperienza di analisti umani altamente qualificati, che esaminano con metodo i dati raccolti dalla piattaforma per individuare pattern sospetti, segnali deboli e attività fuori norma.

L’approccio è investigativo e strategico: ogni attività viene valutata nel contesto complessivo del rischio, permettendo di scoprire attacchi in fase iniziale, movimenti laterali o compromissioni silenziose. L’intervento degli analisti consente un livello di accuratezza e interpretazione che la sola automazione non può garantire, offrendo così una protezione avanzata e mirata per le organizzazioni più esposte o ad alto valore.

È il processo identificazione sistematica e dettagliata di tutti i passaggi, gli attori e le interazioni che avvengono nella catena di approvvigionamento di un prodotto o servizio.

analizza le rivendicazioni di attacco sulle piattaforme social

Device Exposure Monitoring

individua e monitora l’attivazione di profili creati a scopo fraudolento

Data Leakage & Breach Monitoring

individua e monitora l’attivazione di profili creati a scopo fraudolento

I domini malevoli sono siti web utilizzati per scopi dannosi, come truffe, malware e phishing. Sono gestiti con l’intento di ingannare o compromettere gli utenti online o diffondere malware e ransomware.

garantisce un flusso informativo sugli attacchi che provengono da infrastrutture del darknet

Prevent Account Takeover

monitora le informazioni all’interno di reti del darknet, come forum e altre reti sociali e di condivisione

Deep & Dark Web Investigation

monitora le informazioni all’interno di reti del darknet, come forum e altre reti sociali e di condivisione

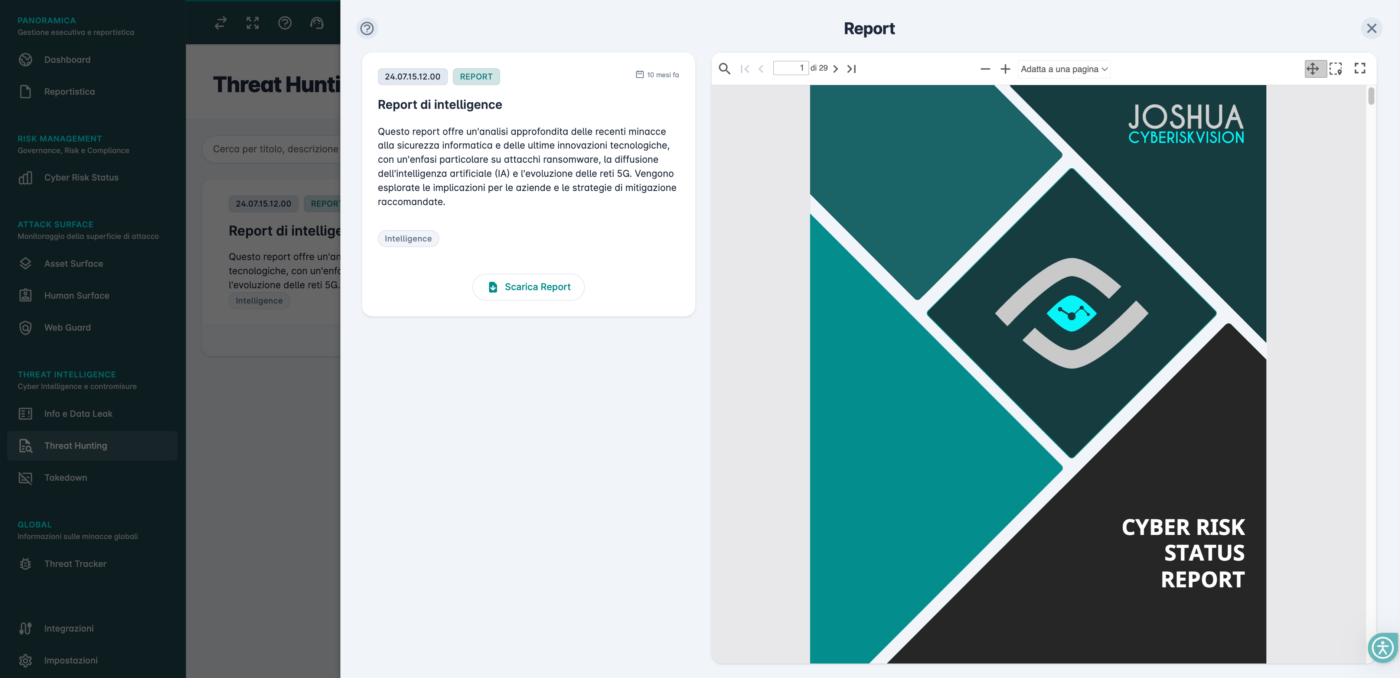

Avrai a disposizione una funzionalità integrata in Lucy per la consultazione sicura dei report di Cyber Threat Intelligence.

Potrai richiedere approfondimenti mirati o ricevere a cadenza regolare reportistica personalizzata e costruita sulle tue esigenze. I nostri specialisti effettueranno le ricerche e le analisi del caso, fornendoti in tempi brevi rapporti chiari e documenti di dettaglio.

Il successo del modulo Threat Hunting risiede nella sua capacità di anticipare le minacce prima che si manifestino. Questo è possibile grazie a un approccio basato non solo su tecnologia, ma soprattutto su competenze umane altamente specializzate. Ogni indagine è contestualizzata sull’infrastruttura e il profilo di rischio dell’organizzazione, riducendo i falsi positivi e focalizzando l’attenzione dove davvero serve. Tutte le attività vengono svolte con massima discrezione e piena conformità normativa, garantendo sicurezza operativa e governance.

✓ Approccio proattivo alle minacce latenti

✓ Analisi condotta da esperti in threat intelligence

✓ Contestualizzazione specifica all’ambiente aziendale

✓ Integrazione nativa all’interno di Lucy

✓ Report tecnici e operativi a supporto del decision-making

✓ Conformità e riservatezza garantite

Disponiamo anche di un percorso di Training che prevede corsi di formazione e certificazione per fornire ai tuoi analisti tutte le conoscenze utili ad utilizzare al meglio la piattaforma Lucy.