Contesto

Nell’ambito delle attività di Cyber Threat Intelligence, il team Almaviva ha individuato e definito una complessa struttura di Autogenerating Phishing, ovvero attacco avanzato di phishing che prevede la generazione a runtime delle pagine malevole.

Il dettaglio dell’intera analisi di brandjacking e la configurazione di un attacco di autogenerating phishing sfruttando la trust fidelity degli utenti WhatsApp.

Il team di Cyber Threat Intelligence ha individuato l’elenco completo delle risorse web malevole attive ai danni di un proprio Cliente ed ha proceduto con un’operazione di abbattimento (takedown).

Il buon esito della campagna di contrasto al Threat Actor ha determinato, da parte sua, un cambiamento di strategia modificando la struttura della sua rete per poterla mantenere efficientemente attiva e redditizia.

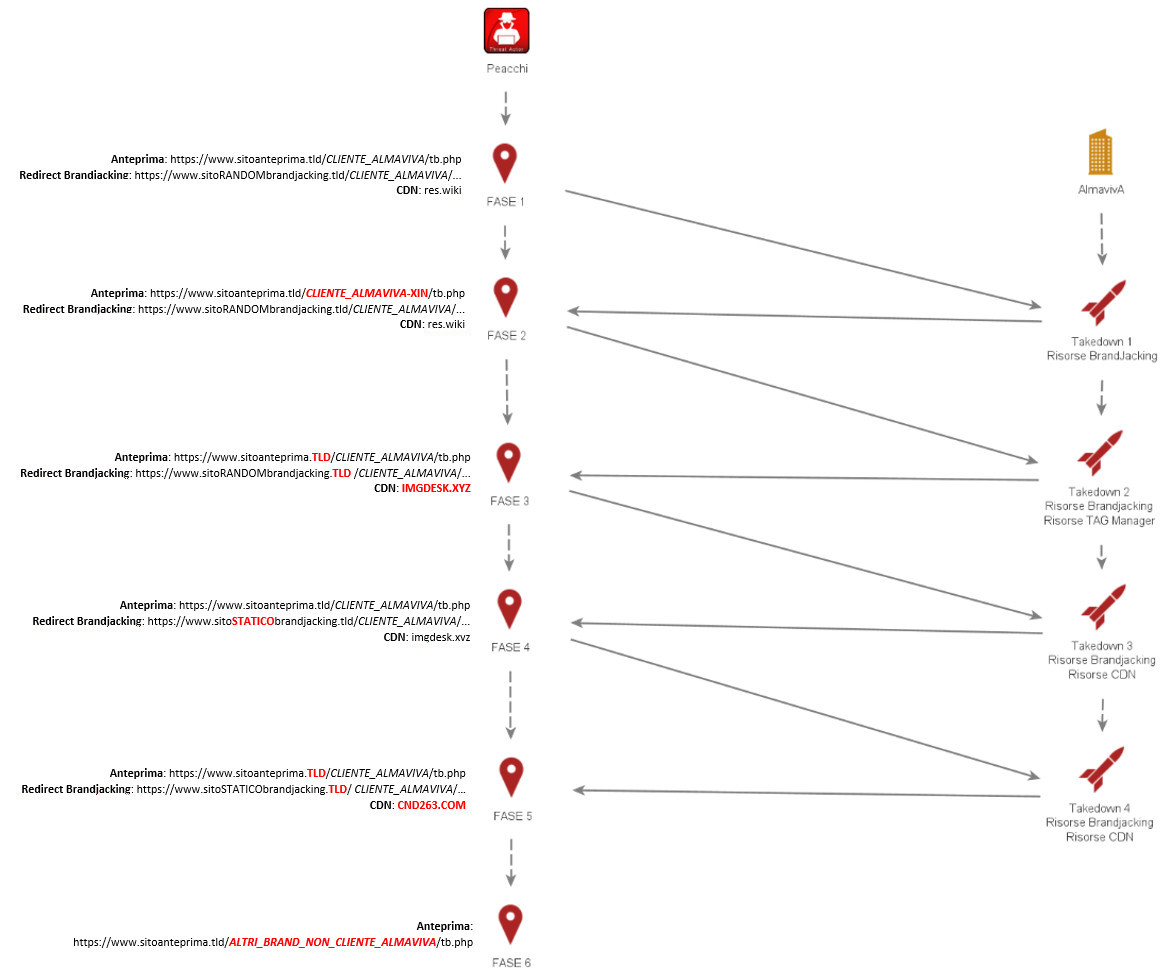

Le evoluzioni così generate sono state identificate in 6 momenti principali riportati per esteso nel rapporto tecnico e sintetizzate nello schema seguente:

La continua attività di takedown a cui sono state sottoposte le risorse del Threat Actor hanno comportato l’esclusione del nostro Cliente dalla targert list della rete, rimasta attiva invece per altri brand coinvolti.

Rapporto Tecnico

La campagna di Autogenerating Phishing si articolava su due componenti individuate nello sfruttamento di una risorsa dedicata al caricamento della miniatura dell’anteprima sull’ applicativo WhatsApp ed una seconda risorsa malevola atta a caricare il vero e proprio veicolo di attacco.

Di seguito, pertanto, conseguentemente alle operazioni di abbattimento delle risorse malevole identificate, viene descritta l’evoluzione della struttura della campagna di resilienza messa in atto dal Threat Actor.

Fase #1 – 28 marzo 2022

| Sito di esempio | taxationmagnify[.]top/CLIENTE_ALMAVIVA/tb[.]php |

| Takedown eseguiti | 27 |

La rete di siti web si configurava mediante la messa a disposizione di un pool di siti che permettevano sia la creazione dell’anteprima che il reindirizzamento utente sul vero e proprio sito di brandjacking.

I siti web malevoli utilizzavano prevalentemente TLD identificati in .top e .tw ed ospitavano le proprie risorse su server cloud di Google e Amazon.

Con la finalità di rallentare i processi di abbattimento delle risorse, inoltre, l’avversario utilizzava il servizio di Content Delivery Network di Cloudflare in grado di oscurare il registrant, ovvero l’utente finale che richiede l’assegnazione del nome di dominio.

Questi ultimi, inoltre, venivano registrati prevalentemente con registrar cinesi e il contatto tecnico del soggetto giuridico indicato nei record whois nella maggior parte delle evidenze, non era identificabile in quanto veniva nascosto dal servizio di protezione della privacy WhoisGuard.

Per tutte le altre risorse, sprovviste della protezione privacy, è stato possibile identificare l’email dell’autore peacchi@263[.]com.

Tutte le risorse, quali immagini o loghi ufficiali, associabili al marchio del nostro Cliente, venivano ospitate sul dominio denominato res.wiki, utilizzato dall’avversario per servire in maniera dinamica contenuti multimediali all’interno di tutta la sua rete di siti web malevoli.

Fase #2 – 30 marzo 2022

| Sito di esempio | chaospredominate[.]top/kRSXH7bF/CLIENTE_ALMAVIVA-xin/tb[.]php |

| Takedown eseguiti | 44 |

L’abbattimento dei siti web malevoli individuati ha portato al cambiamento della risorsa del nostro Cliente /CLIENTE_ALMAVIVA/ in /CLIENTE_ALMAVIVA-xin/, modificando il pattern per non consentire il matching esatto della risorsa ed impedire azioni di rilevazione.

A partire da questa fase, inoltre, in aggiunta ai TLD indicati in precedenza, i siti malevoli hanno iniziato ad utilizzare il TLD .cn, usufruendo servizi di Alibaba cloud, e continuando ad ospitare le proprie risorse su server cloud di Google e Amazon.

Anche in questa occasione l’avversario utilizzava il servizio di Content Delivery Network di Cloudflare, unito ai servizi di WhoisGuard per occultare gli estremi di registrazione personali.

Fase #3 – 4 aprile 2022

| Sito di esempio | 75tqqbv[.]cn/8oUEr6Jn/CLIENTE_ALMAVIVA/tb[.]php |

| Takedown eseguiti | 196 |

A seguito delle richieste di takedown sui domini malevoli e della rimozione dai propri server delle stesse, l’avversario attuava una tempestiva modifica su diversi servizi cloud pur di continuare ad utilizzare il suo nome di dominio.

Veniva predisposta quindi la richiesta di takedown al Registrar per la disabilitazione della risoluzione del DNS al nome di dominio.

Le richieste di abbattimento del dominio res.wiki, ospitante i contenuti multimediali associabili al marchio del nostro Cliente, hanno portato il Threat Actor a sostituire la CDN sul nuovo dominio denominato imgdesk.xyz.

Fase #4 – 7 giugno 2022

| Sito di esempio | zbhaorun[.]cn/CLIENTE_ALMAVIVA-xin/tb[.]php |

| Takedown eseguiti | 40 |

L’architettura della rete che inizialmente era disegnata per autogenerarsi, che gestiva la scelta della pagina web di brandjacking tra un pool di siti web di proprietà dal Threat Actor stesso, a seguito delle continue azioni di takedown, veniva ancora modificata rimuovendo la scelta dal pool in un’unica e stabile risorsa myselfio[.]xyz.

Dopo l’ennesimo takedown si accertava che la CDN utilizzata per il caricamento dei file multimediali del marchio del nostro Cliente veniva nuovamente sostituita da cdn263.com e registrando i nuovi nomi di dominio prevalentemente su registrar cinesi.

Fase #5 – 7 agosto 2022

| Sito di esempio | 7etjjh[.]cyou/ggA1JEdP/CLIENTE_ALMAVIVA/tb[.]php |

| Takedown eseguiti | 20 |

Da questo momento in poi, utilizzando il registrar Alibaba le cui policy non agevolano le azioni di takedown, il threat actor ha anche iniziato a sfruttare un nuovo TLD .cyou in aggiunta a quelli già utilizzati, .cn .top e .tw, mantenendo, comunque, invariato l’utilizzo del servizio di Content Delivery Network di Cloudflare.

Fase #6 – 26 agosto 2022

Le continue azioni di contrasto messe in atto dal team di Cyber Theat Intelligence di AlmavivA sono riuscite a fare in modo che, pur di mantenere efficiente la sua rete di Autogenerating Phishing, il Threat Actor eliminasse del tutto ogni riferimento al nostro Cliente.