Contesto

Nell’ambito delle attività di Cyber Threat Intelligence, è stato approfondito l’aggiornamento della vulnerabilità 0-day relativa al flag MotW, Mark of the Web, nota sin dall’inizio del 2022 in alcuni sample di malware, per la quale è stato reso noto il rilascio di una micropatch correttiva da parte di una società slovena.

Il Cyber Defense Threat Center di Almaviva consiglia di eseguire una opportuna valutazione del rischio sulla base delle proprie policy di sicurezza, contestualizzando le informazioni pubbliche e private con le esigenze della propria organizzazione.

La vulnerabilità consente ad utenti malintenzionati di eseguire codice malevolo sui sistemi target, impedendo a Windows di impostare il flag "Mark of the Web" sui file estratti da un archivio, anche se questo proviene da una fonte non attendibile quale Internet.

La tecnica si basa sullo sfruttamento di software che non permettono la propagazione dell’Alternate Data Stream Zone.Identifier quali ad esempio git, 7zip, ISO e altre possibili soluzioni non ufficiali Microsoft.

Microsoft sull’argomento non si è ancora espressa ufficialmente, ma ha reso noto di aver attivato il blocco di default delle macro contenute all’interno di ogni documento proveniente da Internet.

Non essendo disponibile un codice identificativo CVE per la vulnerabilità MotW, il Cyber Defense Threat Center di Almaviva ha assegnato un codice identificativo alla vulnerabilità: JVC-2022.10.18.01.

Proof of Concept

La funzionalità Mark of the Web avvisa l’utente che il file è stato scaricato da Internet e che potrebbe pertanto rappresentare un pericolo di sicurezza.

L’avviso viene prodotto su ogni file ad eccezione dei file distribuiti in archivi compressi, immagini ISO o clonati da GitHub, consentendo ad un possibile attaccante di veicolare file infetti senza l’attivazione di alcun alert.

Per permettere di attivare l’alert il sistema aggiunge l’Alternate Data Stream, denominato Zone.Identifier, per identificare l’origine del file:

| Origine del file | ZoneId |

|---|---|

| Computer locale | 0 |

| Intranet locale | 1 |

| Siti affidabili | 2 |

| Internet | 3 |

| Siti con restrizioni | 4 |

In elenco diversi meccanismi che sfruttano la funzione "Mark of the Web" per funzionare:

- Windows Smart Screen

- Visualizzazione protetta nella suite Office

- Application Guard

- Protezione dei dati non attendibili di Visual Studio

Si mostra di seguito la PoC di bypass del flag MotW.

Download file malevolo direttamente da Internet

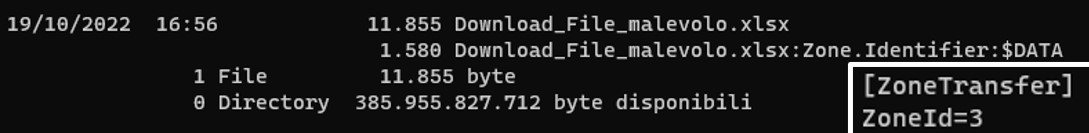

È stato effettuato il download del documento excel “Download_File_malevolo.xlsx”.

Il file presenta l’Alternate Data Stream Zone.Identifier:$DATA, che identifica il flag MotW, con ZoneId=3 poiché scaricato direttamente da Internet:

Essendo abilitato il flag MotW, la suite Office attiva l’alert della Visualizzazione Protetta per il file Download_File_malevolo.xlsx:

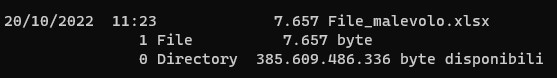

Aggirare la limitazione tramite 7zip

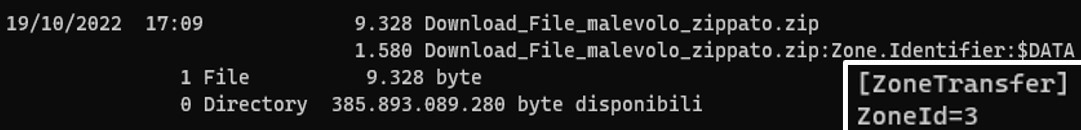

È stato creato in locale il file file_malevolo.xlsx e compresso tramite il software 7zip nell’archivio Download_file_malevolo_zippato.zip.

Dalla figura si evince che, al momento del download dell’archivio, il flag MotW viene correttamente impostato con ZoneId=3:

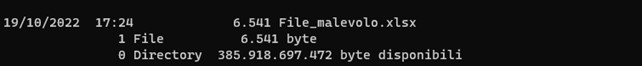

Estraendo dall’archivio il contenuto File_malevolo.xlsx, si può notare come il flag MotW sul file non sia presente:

Pertanto, anche la suite Office consentirà l’apertura del documento senza limitazione alcuna:

Aggirare la limitazione tramite immagine ISO

È stato creato in locale il file file_malevolo.xlsx e aggiunto all’immagine Download_file_malevolo.iso.

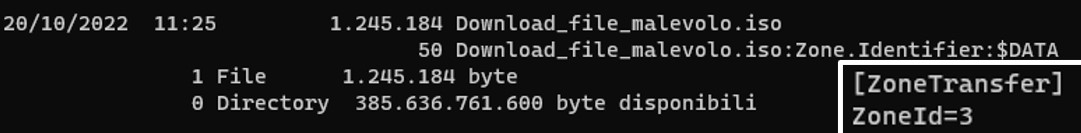

Al momento del download dell’immagine Download_file_malevolo.iso, il flag MotW viene correttamente impostato con ZoneId=3

Estraendo il file File_malevolo.xlsx dall’immagine, il flag MotW non viene propagato:

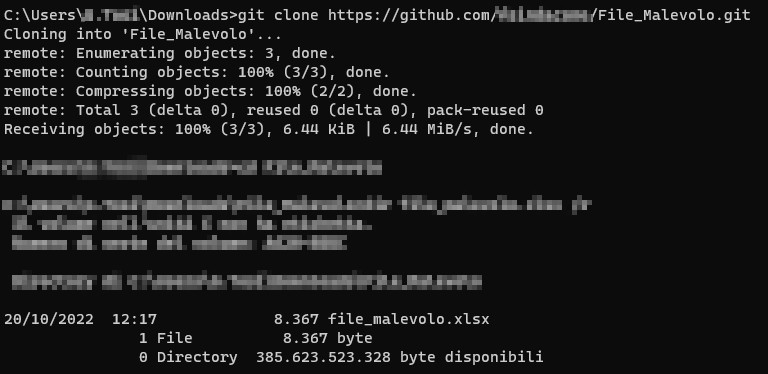

Aggirare la limitazione tramite Git

È stato creato in locale il file file_malevolo.xlsx e aggiunto alla repository GitHub di nostra proprietà.

Scaricando il file dalla repository tramite il comando git clone il flag MotW non viene impostato:

Fix

Ad oggi non sono presenti patch ufficiali pertanto si consiglia di controllare che sia attivo ed aggiornato l’antivirus e come noto, si sconsiglia di eseguire file ricevuti via email o scaricati da internet che in entrambi i casi provengano da fonti non sicure.

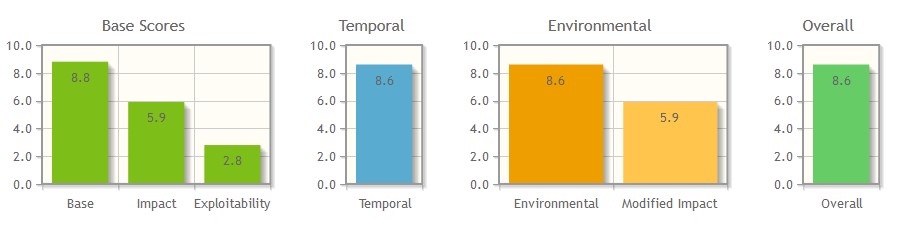

Common Vulnerability Scoring System

CVSS Score: 8.6

CVSS Vector: AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:H/RL:W/RC:C/CR:H/IR:H/AR:H/MAV:N/MAC:L/MPR:N/MUI:R/MS:U/MC:H/MI:H/MA:H